本文最后更新于 131 天前,其中的信息可能已经有所发展或是发生改变。

我发现我太菜了,于是决定开始刷show X_x

web1

在页面注释

web11

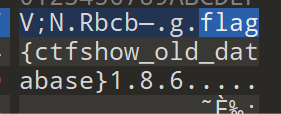

域名其实也可以隐藏信息,比如ctfshow.com 就隐藏了一条信息

通过dns检查查询flag https://zijian.aliyun.com/ TXT 记录,一般指为某个主机名或域名设置的说明。

通过Dns检查查询Flag.

web13

技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

页尾document处泄露了技术文档,里面有后台地址和默认账号密码

web14

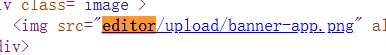

有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

搜hint给出的editor,发现有一张图片位于此目录的子目录,发现暴露了具体路径

在/editor中发现一个页面编辑器,发现传文件页面有文件管理器

发现flag位于/editor/attached/media/var/www/html/nothinghere/fl000g.txt 这里回到主页访问/nothinghere/fl000g.txt即可(index.php位于/var/www/html)

web16

对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

dirsearch没扫出有用信息,url/tz.php就能找到该题说的探针,里面可以转跳phpinfo页面,在phpinfo页面可以找到flag

web17

备份的sql文件会泄露敏感信息

备份的sql文件叫做backup.sql打开便有flag

web19

前端泄露:

error_reporting(0);

$flag="fakeflag"

$u = $_POST['username'];

$p = $_POST['pazzword'];

if(isset($u) && isset($p)){

if($u==='admin' && $p ==='a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04'){

echo $flag;

}抓包用POST提交即可 也可以用密钥和该密文解出明文密码

web20

mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

mdb文件路径url/db/db.mdb,这是二进制文件,010可以打开